警察庁が2020/11/20にHPにて、Wordpress用FileManagerおよびDocker APIを標的としたアクセスについての報告がありました。よく使用しているWordpressとDockerに関する内容だったので、注意喚起として紹介いたします。

概要

WordPress用FileManagerの件について

内容

2020/9/1にWordpress用FileManagerプラグインが更新され脆弱性が明らかになり、JPCERT/CCからも日本語で情報が発信されています。海外のサイトでは、本脆弱性を対象としたPoCも公開されています。警察庁の調べでは、2020/10/13ごろから本件のアクセス増加を観測しております。

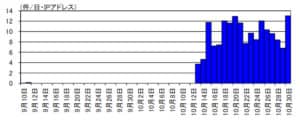

![Wordpressアクセス件数]()

宛先ポート80/TCPに対するWordPress用FileManagerに対するアクセス件数の推移 出展:警察庁

当該プラグインを悪用すると、第三者が任意のファイルをアップロードし、実行できるようになります。そのため、Webサーバーの改ざんや情報漏えいの原因となります。

対策

WordPress 用 FileManagerを使用している場合は、以下の対策を実施することを推奨されています。

- WordPress 用 FileManagerの使用者は、バージョン 6.9 以降であることを確認する

- 脆弱性のあるバージョンを使用している場合は、以下の対策を実施することを推奨する

- 公開されている更新プログラムを適用し、ソフトウェアを最新の状態にする

- WordPress とプラグインを最新バージョンにアップデートする

また、Wordpress を使用しており、脆弱性のあるプラグインを使用している場合は、すでに攻撃を受けている可能性がありますの。該当するサーバ等に、不審なイメージ、ファイル、プロセス、通信等がないか確認することが求められています。

DockerAPIの件について

内容

2019/11頃からDockerAPI探索行為が見え始め、2020/9以降当APIに対するアクセスが増加しているとのことです。アクセスの多くはDockerのバージョン情報を取得するものですが、外部操作を可能とするAPIを探索する目的での、稼働サーバー情報やコンテナ・イメージ情報を対象としたアクセスもみられるようです。主なアクセスはTCPポートの2375,2376,2377,4243,4244,555,2379等となっています。

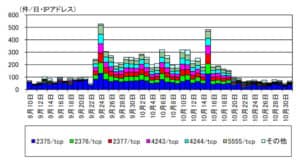

![DockerAPIのアクセス]()

DockerAPIに対するアクセス件数の推移(R2.9.10~R2.10.31)出展:警察庁

外部からDockerAPIが認証なしで利用できる場合、攻撃者がAPIを使用して、悪意のあるDockerイメージを不正に作成、あるいはDockerイメージを使用し、ホストマシンへの侵入、攻撃の踏み台として悪用、暗号資産の採掘等を行う危険性も考えられる、としています。

対策

DockerAPI を使用している場合は、以下の対策を実施することを推奨されています。

- 外部からのアクセスが必要がない場合は、外部から DockerAPI にアクセスできるように設定されていないか確認する

- 外部から DockerAPI へのアクセスを行う必要がある場合は、以下を検討する

- 電子証明書による認証を行う

- 必要な送信元 IP アドレスのみに許可する

- VPN を用いて接続する

- 公開されている修正プログラムを適用し、ソフトウェアを最新の状態にする

また、外部から DockerAPI が認証なしで使用できる場合は、すでに攻撃を受けている可能性がありますの。該当するサーバ等に、不審なイメージ、ファイル、プロセス、通信等がないか確認することが求められています。

まとめ

まだ大きな被害は出ていないようですが、WordpressおよびDockerを利用する機会の多いユーザーは気を付けておきたいところです。また、警察庁のサイバーセキュリティHPも定期的に閲覧し、セキュリティ向上に努めていきましょう。

以上、WordpressとDockerの注意喚起に関する紹介でした。

コメント